ちょっと間が空いてしまいましたが、まだまだ続けます! 今日はS3バケットの機微情報監査ツール「Amazon Macie」です。

●調査リスト

①公式サイト

https://aws.amazon.com/jp/macie/?c=sc&sec=srv

②ユーザーガイド

https://docs.aws.amazon.com/ja_jp/macie/latest/user/what-is-macie.html

③BlackBelt

https://www.slideshare.net/AmazonWebServicesJapan/20200812-aws-black-belt-online-seminar-amazon-macie

④DevelopersIO記事一覧

https://dev.classmethod.jp/referencecat/aws-macie/

⑤リリースノート

https://aws.amazon.com/jp/new/?whats-new-content-all.sort-by=item.additionalFields.postDateTime&whats-new-content-all.sort-order=desc&awsf.whats-new-security-id-compliance=general-products%23amazon-macie

⑥ドキュメント更新履歴

https://docs.aws.amazon.com/ja_jp/macie/latest/user/doc-history.html

●温度感調査

Developers IO パラメータ

記事数:8

最終更新日Top3:2020.06.22 → 2020.05.14 → 2020.03.17

サービスアップデート状況

サービス提供開始:2017/08/14 ※Amazon Macie Classic

2020/12/21 Amazon Macie が AWS アフリカ (ケープタウン)、欧州 (ミラノ)、および中東 (バーレーン) リージョンで利用可能に

2020/05/13 Amazon Macie の大幅な機能強化、80% 以上の値下げ、およびグローバルリージョンの拡大を発表

2018/06/29 サービスにリンクされたロールのサポートが Amazon Macie に追加されました

2018/06/22 Amazon Macie が IT 管理ワークフローの自動化を可能にする管理 API をリリース

2018/05/23 Amazon Macie でパブリックアクセス可能な Amazon Simple Storage Service Objects が見つけやすくなる新しいダッシュボードが登場

2020年内のサービスアップデートアナウンス:2

ドキュメントアップデート状況

https://docs.aws.amazon.com/ja_jp/macie/latest/user/doc-history.html

January 8, 2021

Added information about monitoring Amazon S3 data and assessing security the security and privacy of that data.

December 21, 2020

Macie is now available in the AWS Africa (Cape Town) Region, the AWS Europe (Milan) Region, and the AWS Middle East (Bahrain) Region.

November 25, 2020

If your account is a Macie master account, you can now create and run sensitive data discovery jobs that analyze data for as many as 1,000 buckets spanning as many as 1,000 accounts in your organization.

November 23, 2020

Your S3 bucket inventory now indicates whether you've configured any one-time or periodic sensitive data discovery jobs to analyze data in a bucket. If you have, it also provides details about the job that ran most recently.

November 12, 2020

Added information about filtering findings.

2020年内ドキュメントアップデート回数:19回

大概的なサービスリリースよりもドキュメント更新数のほうが多い。 温度感に差がある?

●Amazon Macie サマリ

企業内の機微情報の管理先として使われることの多いS3バケットの利用状況やオブジェクトの可視化をしてくれるサービス。AWSにおいて「機密情報の漏洩事件」が起きる温床となるのは殆どの場合がS3の不適切な運用であり、漏洩の危険性が高いS3バケットをあぶり出すのに使える。

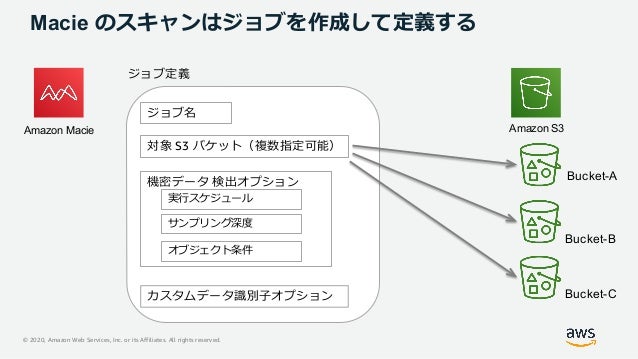

Macieでは、そのアカウントに紐づくS3バケット全てを自動検証するのではなく、「ジョブ」の単位で切り出して対象となるS3バケットを指定し、ワンタイム、あるいは定期実行で指定したバケットに対して検証を行う。定期実行では実行時刻を指定できないようだ。またフィルタを使い対象となるオブジェクトを絞り込むこともできる

サンプリング深度

対象バケットにあるオブジェクトの何%をスキャンするか?の数字。 100なら全て、50なら半分、といった具合。

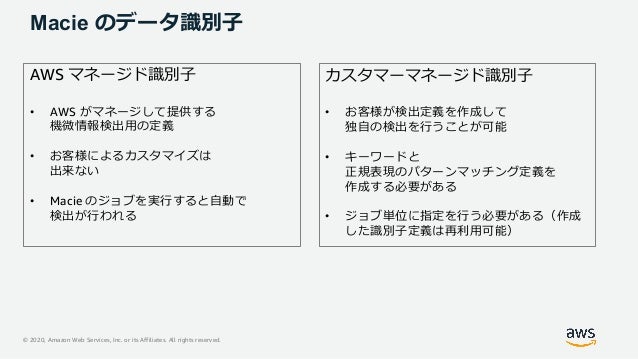

データ識別子

機微情報の検出条件を示すもの。生年月日、氏名、住所等、予めAWSが用意した条件を「AWSマネージド識別子」、ユーザー自身が正規表現などを使って定義するものを「カスタマーマネージド識別子」と呼ぶ。

日本語対応状況

2020年8月時点での情報だが、日本語はUTF-8のみが対応で、カスタマーマネージド識別子にも2バイト文字を使える。ただしオブジェクトにShift-JISやEUCが含まれていることが検出されると自動的にスキャンがスキップされるらしい。

暗号化されたバケットはスキャンできるか?

当然だが、クライアントサイド暗号化(CSE)と、キーをユーザー自身が用意する場合のSSE(SSE-C)は、復号化する手段がないためスキャンはできない。

↓参考 https://blog.runpanther.io/s3-bucket-security/

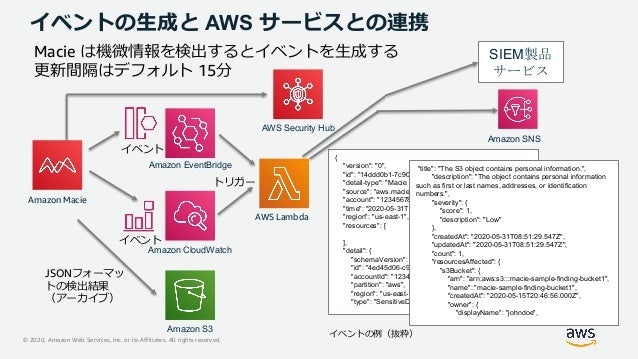

結果の連携

検証の結果、機微情報が発見されるとJSON形式でS3に吐き出されると同時にイベントを生成する。S3へのPutイベントやEventBridge、CloudWatchへのイベントをトリガーにLambdaを起動させ、他のサービスへ連携を図ることが可能

深堀りの有無

実施しない

●所感

ことエンプラ観点において「機微情報の検査をSaaSで実施する」というのは、深堀りするまでもなく適用が厳しいことは明らかです。Macieも言うに及ばずで、S3バケットに置かれたデータを「Amazon側の手で」内容検証し、機密情報に相当するかどうか評価する、というのは、殆どのエンプラで利用許可が下りないものと想定されます。

現時点でTokyoリージョンでも使えるものの、CSEやキー持ち込みでのSSEを使ったバケットにはスキャンがかけられなかったり、サポートする2バイトコードに制限があるなど制約条件が厳しく、利用可能なユースケースがかなり限定されてしまうところも二の足を踏む原因になりそうです。事実、DevelopersIOでの記事の量を見ても日本での適用はなかなかに厳しいんじゃないかという印象を受けます。弊社でもし商用環境における機微情報検出業務にMacie使うと言い出す人がいたとしてもほぼ100%許可が下りることはないでしょう。

想定される利用シーンとしてはむしろ商用環境におけるスキャンよりも「検証環境や開発環境におけるヒューマンエラーの検出」なのかもしれません。例えば大量顧客情報、個人情報を保護基準の甘いバケットにアップロードしてしまったり、あるいはAPIキーやライセンスキーなどといった特定のキー情報をこれも安易にS3に上げてしまうような場合です。商用環境はエンプラかどうかによらずある程度の厳格さを持って運用されていることが多いと思いますが、検証環境や開発環境は運用条件が緩いことが多く、テストなどで外部からデータが持ち込まれる可能性もあることから、Macieの活躍の場はこちらにあるのかもしれません。ただし定期実行の時刻が指定できなかったり、イベントの発行も15分おきだったりとリアルタイム性に乏しく、情報漏えいの危険性に晒された状態を検出するまでの間隔としては長すぎると思います。利用料金も決して安くはないですし、利用シーンはもうひとひねり必要な気がします。

なお「機微情報の入ったバケットにスキャンをかけるってそれ大丈夫なの?AWSに見られ放題じゃないか」という点もエンプラ観点では気になると思いますが、スキャン内容はメモリに展開されるだけで他のストレージにコピーされることはなく、またスキャン以外の目的でS3にアクセスしたりもしないとAWS側は主張しています。

これについては他のサービスと同じくAWS側を信用する以外にありませんが、様々な理由でS3の暗号化にSSEを使わずCSEやSSE-Cを使うことが義務付けられているような厳しい制約条件がつけられるエンプラ企業では、そもそもMacieは利用NG、というより「結果的に利用できない」と言えるのかもしれません。

●参考情報

特になし